Dotyczy to zwłaszcza firm informatycznych, w których to zagadnienie będzie wymagało innego podejścia w zależności od profilu działalności. Dlatego proste skopiowanie treści zapisów znalezionych w Internecie może jedynie przysporzyć więcej kłopotów niż brak regulacji w ogóle.

Polityka bezpieczeństwa jest obowiązkowym dokumentem

Zasady ochrony danych osobowych to nie tylko ustawa i wydane na jej podstawie rozporządzenia. Ze względu na specyfikę przetwarzania danych osobowych w różnych podmiotach konieczne jest stworzenie w większości z nich osobnych, autorskich regulacji dotyczących tej dziedziny.

Najwyższe miejsce w hierarchii wewnętrznych regulacji dotyczących ochrony danych osobowych zajmuje strategia IT. Wyznacza ona kierunki rozwoju obsługi informatycznej spółki na najbliższe lata. Powinna wskazywać m.in. na spodziewany zakres ochrony danych osobowych (jakie dane będą przetwarzane) i spodziewane środki realizacji tej ochrony. Strategia pozwala dobrze zaplanować przyszłe potrzeby zakupowe i politykę zatrudnienia, ale ze względu na koszty jej sporządzenia opracowują ją głównie większe firmy.

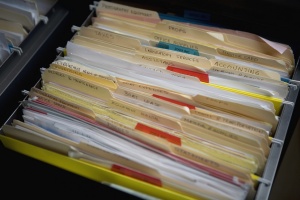

Natomiast dokumentem, który powinien obowiązywać w każdej firmie, jest polityka bezpieczeństwa. Jego opracowanie, a następnie wdrożenie należy do podstawowych zadań administratora danych. Jest to najważniejszy w danym podmiocie akt, regulujący ochronę danych osobowych. Obejmuje mechanizmy ochrony danych, stosowane zabezpieczenia sprzętowe i programowe, kryteria oceny ryzyka przetwarzania danych. Wskazuje on też osoby odpowiedzialne za ochronę danych osobowych wraz z przysługującymi im uprawnieniami, a także ustanawia gradację poszczególnych uprawnień.

Polityka na ogół nie jest kompleksową regulacją. Ze względu na specyfikę działalności prowadzonej przez poszczególne firmy, częsta zachodzi potrzeba szczególnie dokładnego uregulowania najbardziej newralgicznych obszarów przetwarzania danych. Służą do tego np.:

- Instrukcja zarządzania systemem informatycznym X lub Y;

- Procedura nadawania uprawnień do przetwarzania danych w systemie Z;

- Opis stosowanych metod i środków uwierzytelnienia;

- Procedura tworzenia kopii zapasowych zbiorów danych;

- Regulamin serwisowania i konserwacji systemów informatycznych.

Te dokumenty mogą mieć formę załączników do polityki bezpieczeństwa lub stanowić odrębne dokumenty w randze regulaminów, instrukcji czy zarządzeń. Dobrze byłoby, aby sama polityka odsyłała w swojej treści do tych dokumentów tak, by osoby czytające politykę wiedziały o istnieniu pozostałych dotyczących ich regulacji.

Zobacz także:

Tagi: giodo, dane osobowe, bezpieczeństwo it